Sicherheitsanalyse durch Penetrationstests

Ein Penetrationstest ist die Simulation eines Angriffes auf ein oder mehrere Zielsysteme. Durch den Test wird das vorhandene Sicherheitsniveau festgestellt, Schwachstellen aufgedeckt, Handlungsempfehlungen zur Verbesserung der IT-Sicherheit ausgesprochen und diese nach Aufwand und Dringlichkeit bewertet. Die Durchführung von Penetrationstests wird vom BSI empfohlen und ist Voraussetzung zur Einhaltung verschiedener Standards, wie z.B. von PCI-DSS.

Es können vollständige Netzbereiche sowie gezielt Applikationen getestet werden. Die Vorgehen orientieren sich an anerkannten Standards wie den OWASP Top 10 oder den SANS Top 25 und können aus verschiedenen Angriffsperspektiven ausgeführt werden (Blackbox / Whitebox Tests).

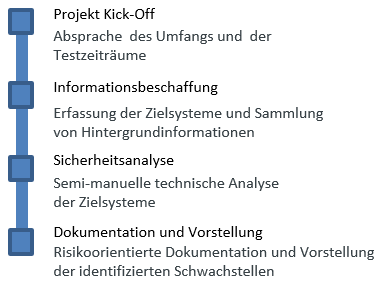

Ablauf eines Penetrationstests

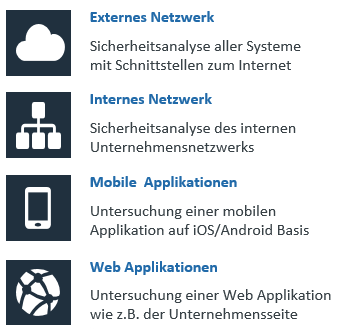

Testbereiche

Weitere Testbereiche wie z.B. Rich-Client Applikationen oder SAP- Applikationen können auch in den Testumfang einbezogen werden.

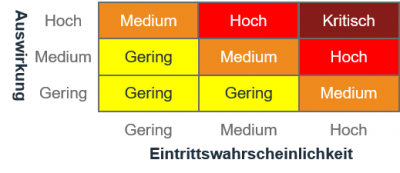

Risikoberwertung

Allen identifizierten Schwachstellen wird ein Bedrohungsrisiko zugeordnet. Der Risikobewertungsprozess ist abgeleitet vom Open Web Application Security Project (OWASP) und berechnet das Risiko anhand der Eintrittswahrscheinlichkeit einer Schwachstelle und der Auswirkung einer erfolgreichen Ausnutzung.

Berichterstattung

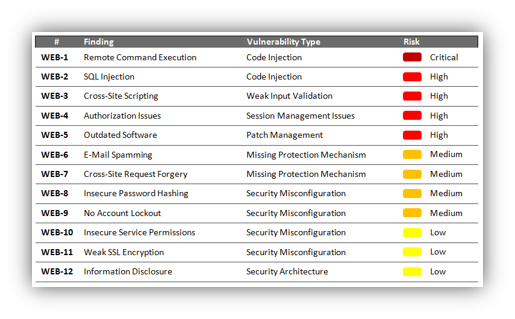

Jeder Bericht besteht aus einer Management Zusammenfassung sowie aus einem detailiierten technischen Teil.

Die erkannten Schwachstellen werden mit den Attributen Name, Schwachstellenbeschreibung, Risiko, Eintrittswahrscheinlichkeit, Auswirkung und Empfehlung in nachvollziehbar Form dargestellt.

Identifizierte Schwachstellen werden zudem in einer Schwachstellenübersicht mit dem zugewiesenen Risiko dargestellt.

Ihr Mehrwert

- Erkennung von Sicherheitsschwachstellen interner und externer Systeme

- Empfehlungen zur Verbesserung des Sicherheitsniveaus

- Schutz vor Reputationsschäden

- Gewinnung von Kundenvertrauen

- Transparenz von Sicherheitsrisiken

- Erhöhtes Qualitätsmanagement